IBM XForce Threat Intelligence Index 2024

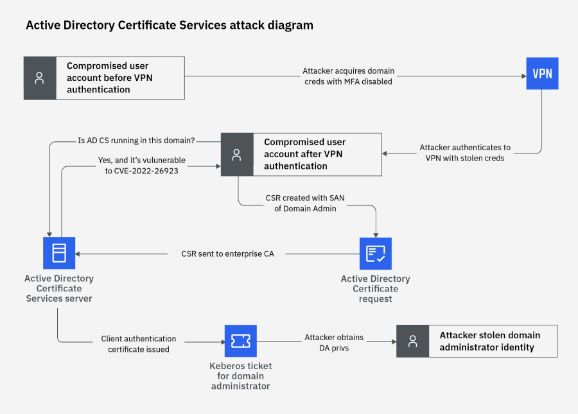

Windows Active Directory - одна из главных цель атаки

В отчёте IBM за 2024 год отмечено, что компрометация учётных данных стала наиболее распространённым начальным вектором атак, составляя 16% всех инцидентов. Фишинг занимает второе место с 15% . Это подчёркивает важность защиты систем, таких как Active Directory (AD) и Active Directory Certificate Services (AD CS), которые часто становятся целями атак злоумышленников.

— Бесплатные Сайты и CRM.

— Бесплатные Сайты и CRM.