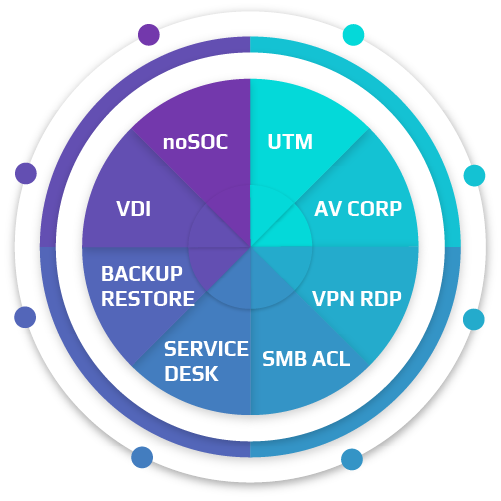

#IT (noSOC)

0 - Нулевой уровнь

ИБ как дисциплина практически отсутствует.Все действия носят реактивный характер, системы защиты реализуются "как придется"на интуитивных действиях отдельных сотрудников уровня системного администратора

Используются минимальные встроенные средства защиты:

- Базовый антивирус операционной системы, бесплатные антивирусы.

- Простейший межсетевой экран операционной системы, роутера (не NGFW).

- Ручное резервное копирование от случая к случаю, часто без тестирования восстановления данных.

- Бесконтрольный незащищенный удаленный доступ к RDP

- Несовместимые сервисы сети зачастую функционируют на одном физическом сервере

— Бесплатные Сайты и CRM.

— Бесплатные Сайты и CRM.